NIDSコメンタリー 第346号 2024年8月6日(特集:「新領域の安全保障」 vol.6) サイバー攻撃対処における攻撃「キャンペーン」概念と「コスト賦課アプローチ」——近年の米国政府当局によるサイバー攻撃活動への対処事例の考察から

- 政策研究部サイバー安全保障研究室 特任研究員

- 佐々木 勇人

- 政策研究部サイバー安全保障研究室 研究員

- 瀬戸 崇志

はじめに

本稿の主著者(佐々木)は、これまで日本国内でのインシデント対応等の実務に従事する過程1で、「日本国内のサイバーセキュリティは、『被害組織/将来の標的組織』側に過度に対応が集中し、『攻撃者』側に対応が向いていない」との思いを強く抱いてきた。

例えば、「サイバー攻撃は攻撃者側が圧倒的に有利」や「サイバー攻撃は匿名性が強いので実行者を捕まえることができない」といった声がよく聞かれる。確かに、攻撃が早期に認知できないケースは多く、実行者を特定し逮捕できないケースも多い。そのため国内のサイバーセキュリティ施策の多くは、被害組織/将来の標的組織の対策を強化し、いざ事が起きれば、再発防止策を徹底させ、また、ガイドライン等の対策基準をアップグレードするサイクルに重きを置いてきた。企業や個人に対策を求める行政側や、対策・サービスを提供するセキュリティ業界側も、サイバー攻撃側の優位性や匿名性といった脅威の点を強調することで、企業や個人に事前対策の導入・強化を迫ることが多い。

他方で、対策強化を求められる企業や個人からすると、次々に新たな攻撃手法/攻撃活動/攻撃グループが登場する状況や、これに対してセキュリティ対策の「どこまでやっても十分でない」点、そして、ひとたび攻撃被害を受けた後の膨大な事後対応コストなどに徒労感・閉塞感を感じざるを得ない。様々なプレイヤーのベクトルが被害組織/将来の標的組織側に過度に集中することの問題2は、こうした層の対策強化やそのためのインセンティブ設計に限界が出るだけでなく、国や専門組織が攻撃者側の動向把握に必要とする脅威情報の流通にも大きな影響を及ぼしている。筆者の前回の考察3では、官民間で脅威情報の共有がうまく行われない理由、特に被害現場側から行政側に情報提供がされにくい構造的問題として、行政側が提供された情報を何に活用しているのか、提供側(被害組織側)から見えない点を指摘した。一方で、国側での「攻撃者側への対処」オプションは限定的であり、国として「攻撃者側にこういうことができるので、情報提供いただきたい」と真正面から示せないのが現状でもあろう。

以上の問題意識を踏まえて、本稿では、日本国内では前例の乏しい「攻撃者側への対処」について、その先例を積み重ねてきた米国政府の事例を振り返りながら、いかにサイバー攻撃側の優位性や攻撃者の匿名性を乗り越えて、攻撃者側に対処する選択肢を米国政府が増やそうとしているのか、そしてその効果がどの程度見込まれるのか考察しつつ、攻撃者への対処を考える上で重要な攻撃「キャンペーン」や「コスト賦課アプローチ」といった概念についても紹介したい。

なお本稿の着想や分析・執筆は、基本的に全て主著者(佐々木)個人の研究成果に基づく。ただし同僚の瀬戸崇志研究員からは、主に政府による「攻撃者への対処」の歴史的・理論的視座や近年の米国当局の取組の内在論理をめぐる知見を頂いたほか、特に第2節や第5節の執筆では、引用すべき先行研究や史料の提示、論理構成等への忌憚の無い意見や具体的な加筆修正を頂くなど、主著者のセキュリティ業界での実務経験の知見を、学術研究の蓄積にも裏打ちされた論考として磨き上げる上で必要な様々な支援を頂いた。以上の脱稿までの経緯も踏まえ、ご本人の了解の下で、共著者に連名させて頂く形とした。

1.セキュリティ業界における攻撃「キャンペーン」の捉え方

世界市場の中でも欧米圏の企業が業界標準の牽引力を握るセキュリティ業界では、米軍を始め、軍事の世界やインテリジェンスの用語・概念が民間側で借用される例が少なくない。例えば、主に国家的背景を持つ、高度な標的型サイバー攻撃を行う攻撃活動/攻撃グループについて「APT:Advanced Persistent Threat」と呼称されるが、この用語は2006年頃から米空軍内で用いられたものだとされている。他にも、主にAPTアクターの攻撃プロセス/フェーズとその対策を整理したフレームワークである、「Cyber Kill Chain」フレームワークは、米航空大手、ロッキード・マーティン社のセキュリティ研究者が軍事用語としての「Kill Chain」の概念を使って編み出したものである4。

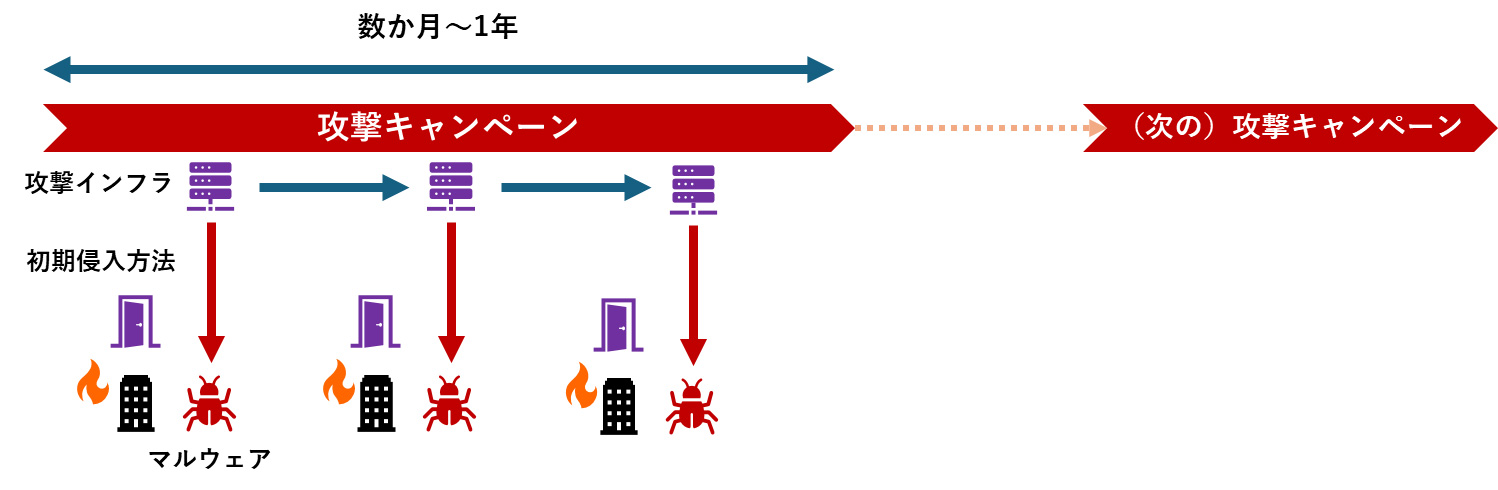

今日のセキュリティ業界では、特定のAPTアクターにより、一定期間内に行われる複数の攻撃のまとまりを示すものとして、サイバー攻撃の「キャンペーン(または攻撃キャンペーン)」という表現を用いる5。セキュリティ専門組織の分析レポートなどにおいて、「〇〇〇(攻撃グループアクター名)による攻撃キャンペーン」と記述されたり、あるいは「Operation ×××(×××作戦)」と記述されたりするものである。本稿が着目する、この「キャンペーン」という用語も、軍事用語たる「戦役(campaign)」に語源を持つとみられる。この意味での「戦役」とは、「ある戦略目標の達成に向けて、一定の時間的範囲と地理的範囲のなかで計画・実施される複数の軍事作戦のまとまり(a set of military operations[…] to achieve a strategic objective within a given time and geographical area)6 」を指す。

「政府機関」や「重要インフラ分野」、「先端技術」のように攻撃者が狙う特定の分野/情報の種類を1つの区分として、「攻撃キャンペーン」が整理・特定されることが多いが、必ずしも攻撃キャンペーンの向かう先が特定の分野/情報に限定されるわけではない。複数の業種が狙われてもひとつの攻撃キャンペーンとして区分されることもある。その場合、攻撃キャンペーンは同一の攻撃手法(初期侵入方法やマルウェア等)/同一の攻撃インフラ(C2サーバ等)が用いられていることをもって整理・特定される。

図1:タイムラインから見た「攻撃キャンペーン」の概要

出典:各種公開情報から主著者作成

他方、金銭目的のサイバー犯罪者の活動は、(国家を背景とした)APTアクターほど、攻撃キャンペーンの始期・終期を含めた活動区分は明白にはならないことが多い。各国で猛威を振るったマルウェア「Emotet」のように度々攻撃の「波」が発生したものもあるが7、サイバー犯罪者のフィッシングやランサムウェア攻撃は、多くは年中切れ目なく行われる。こうした違いが生ずる理由には、国家を背景としたAPTアクターに比して、金銭目的の犯罪者が圧倒的に多数存在することが一因かもしれないが、必ずしも数の問題だけでなく、APTアクターの攻撃キャンペーンの特徴に起因すると考えうる2つの仮説が考えられる。

1つ目の仮説は、攻撃の目的である。APTグループによる攻撃キャンペーンの多くは、特定分野の情報窃取を目的とするか、サボタージュ的なデータ破壊等を目的としている。特定組織がもつ特定の情報、ある期日までの組織の行動に関する情報、特定のシステムの停止・破壊といった「目的」を達成するタイミングが必ず発生するため、その時点で攻撃キャンペーンが自然と終わる可能性がある。

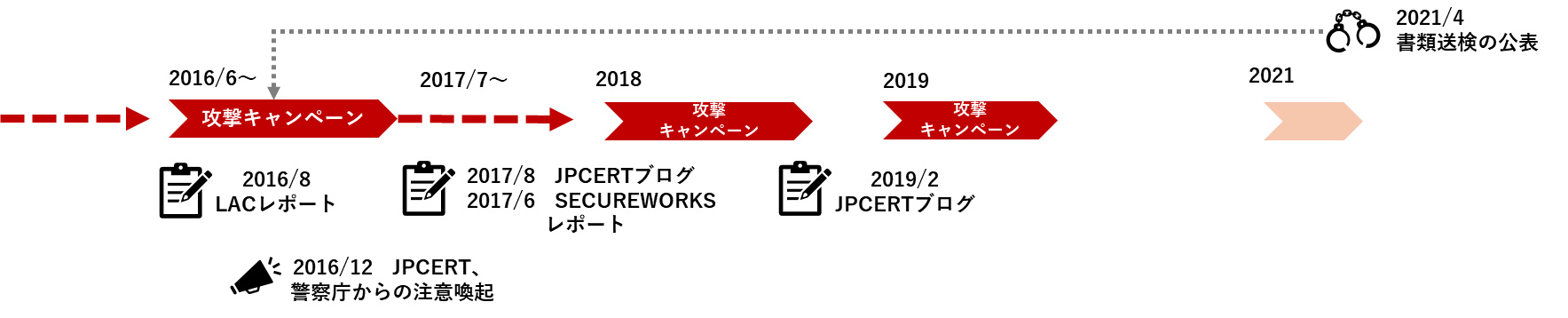

2つ目は防御・対処側の動きによるものである。APTキャンペーンの多くでは、期間内において特定の攻撃手法や特定の攻撃インフラが用いられる。セキュリティ製品による検出を回避するために未知の脆弱性を初期侵入に使ったり、新たに開発された固有のマルウェアを使うことがあるが、なんらかのきっかけで攻撃キャンペーンの途中で被害組織側/防御側に検知され、セキュリティ専門組織が分析レポートを公表したり、専門機関からの注意喚起が行われることで、これらの攻撃手法が“陳腐化”してしまい、攻撃キャンペーンは終わりを迎えることがある。

かつては、攻撃キャンペーン毎の新たなマルウェア投入や、検出を回避・発覚を遅らせるために国内の正規サーバを踏み台とした攻撃などが度々行われてきたが、ここ数年では、固有のマルウェアではなく、被害組織で稼働するWindows OSの正規機能やオープンソースツールなどを使って検知を回避する、Living off the Land戦術を採るAPTアクターが増えてきている8。ただし、こうした回避戦術も完全なものではなく、Living off the Land戦術を使っていたAPTアクターであるVolt Typhoonは、攻撃インフラとしてKVボットネットという特定のボットネット9を使っており、このボットネットが特定され、対抗措置を打たれた10ことで一時的に活動を停止したと考えられる。他方で、攻撃インフラの特定・検出は困難だが、固有のマルウェアを改良して使い続けているアクターも存在する。いずれにせよ攻撃手法やインフラがセキュリティ専門組織側に捕捉されることにより攻撃キャンペーンは終結することがある。

このように、攻撃の事案を単発の「点」として捉えるのではなく、時間的広がりの中の「線」で捉える発想は、語源としての軍事用語の「戦役」とサイバーセキュリティにおける「キャンペーン」双方に共通する。また、上記仮説1のように、特定の目的単位でキャンペーンが形成される点や、仮説2のように、防御側の対処によってキャンペーンが目的達成前に終結を迎える点も共通した考えであろう。

最後に、攻撃キャンペーンの時間的な広がりについて付言したい。APTの攻撃キャンペーンは、多くの活動では数か月~1年単位の攻撃キャンペーンが数年内に繰り返され、長ければ10年以上、断続的に繰り返されているケースもある。例えばTickと呼ばれるAPTグループは、2021年に日本の警視庁により攻撃の支援者の書類送検が行われ、併せて警察庁から、同グループが中国人民解放軍戦略支援部隊の隷下にあったことが公表された11。ただし、この書類送検対象事案は、元を辿れば2016年の攻撃キャンペーンの一部であり、その公表までの約5年の間、Tickは複数回の攻撃キャンペーンを繰り返していた。

図2:中国人民解放軍隷下のTickによる攻撃キャンペーンのタイムライン

出典:各種公開情報から主著者作成

2.米国政府の「攻撃者への対処」の思想史:懲罰的抑止から持続的交戦へ

近年、日本でも「能動的サイバー防御」をめぐる議論の中で、2018年以降に米国サイバー軍(USCYBERCOM)が採用した「持続的交戦(Persistent Engagement)」-または「前方防衛(Defend Forward)」-と呼ばれる概念が参照される12。これらは、後述の2010年代に主に採られた「懲罰的抑止」アプローチの失敗が明白に認識され、これに代わって国家を背景とする攻撃キャンペーンの脅威に対処する新たなアプローチが必要とされたなか、米国の国防専門家コミュニティでの理論的検討を通じてボトムアップで受容されたものである13。言い換えれば、特に2018年以降の米国での「攻撃者への対処」のアプローチとは、米国政府によるサイバー攻撃対処の思想の歴史的系譜の上に成り立っている。

したがって、そのような歴史的系譜を理解するにあたり、まずは、2010年代以降の米国のサイバー攻撃対処の思想の変遷を振り返ってみたい。2013年2月にMandiant社が、APT1の実行犯を特定した経緯についてレポート14を公表しサイバーセキュリティ業界に衝撃を与えたが、その翌年には米司法省が同じ実行犯を特定し、APT1の背後に居た中国人民解放軍関係者の刑事訴追を発表15した。これ以降、数年にわたり、米国では政府機関による「アトリビューション(attribution)」が国による標的型サイバー攻撃対処の前提条件と認識され、いかに実行犯を特定して、その背後関係を同定し、特定国に帰属をさせるかという点に注目が集まった。

米司法省がその後も多数のAPTアクターのアトリビューションと刑事訴追を公表してきたことからもわかるように、少なくとも2010年代前半において、米国には攻撃グループの背後に居る実行犯個人や国家機関の特定を行い、その公表(パブリック・アトリビューション16)を行うことで、相手国政府によるサイバー攻撃グループの支援の費用対効果計算を変容させ、攻撃キャンペーンを抑止しうるとの期待17が存在してきた。その背景には、アトリビューションによる攻撃活動/攻撃グループの背後の国家の情報機関や軍の存在の特定(と公表)は、攻撃者側に耐え難いコストを伴う反撃等のリスクを認識させ、その攻撃の実行・関与を(永続的に)自制させる、いわゆる「懲罰的抑止(deterrence by punishment)」を機能させる前提条件と考えられていた18からといえる。

このように「アトリビューション」という用語が安全保障政策の専門家コミュニティとサイバーセキュリティ業界の双方で、「抑止」を考えるキーワードとして用いられるようになった。その一方で、国際法や法実務の世界では、その用語の定義の一貫性の無さに疑義が示されてきた19。サイバーセキュリティ業界では、攻撃キャンペーンの技術的特徴や被害セクターの傾向等の合理的推論として成り立つ「バーチャル」な攻撃グループの特定20までを示す用語として多用される一方で、国際法上では、より具体的な個人・国家機関の関与の立証と国家責任の帰属を問うところまでを示すものとして用いられてきたからである。ただし、この用語法のギャップ21はどちらかが間違っていることを意味する訳ではない。この差異は、各々の専門家コミュニティが、「アトリビューション」がどのようにサイバーセキュリティや国家安全保障に貢献するかについての捉え方の違いに起因する。すなわち、アトリビューションの目的を、あくまでインシデント対応に必要な情報としての攻撃グループの技術的な特性情報の特定を重視するセキュリティ業界側と、上記の通り伝統的な懲罰的抑止を想定し、背後組織(相手国)の特定による、反撃による「耐え難いコスト」を課す能力の信憑性のシグナリングを意識してきた政府側との間の認識のギャップが、用語法の相違にあらわれている22。

さて、懲罰的抑止の前提として想定された「耐え難いコスト」の源泉には、理論上は様々な措置があると考えられてきた23。いずれにせよ重要な点は、今日では「アトリビューション」を起点とした「懲罰的抑止」のアプローチは、実証的なデータ上は殆ど有効性が支持されない点にある。米司法省が刑事訴追を公表した中でも、中国政府機関の関与があると指摘とされたAPT3やAPT10についてはパブリックアトリビューション後にその活動が停止したように、観測されたものは僅かながら存在する。しかし、APT10については、その後に分派か再編成したと思われる後継的な複数のグループ/攻撃キャンペーンが観測されてきた。またロシア関連の攻撃グループのAPT28、Sandworm、APT29や、北朝鮮関連の攻撃グループであるLazarusや関連性が見られる各サブグループなど、パブリックアトリビューションが行われた後も、活動の大幅な中断期間や再編成の兆候的な動きが殆ど観測されないアクターも多く存在24する。

そして、2010年代後半に至る過程での「懲罰的抑止アプローチ」の限界への認識を経て登場したのが、米国サイバー軍(USCYBERCOM)が2018年に採用した「持続的交戦(Persistent Engagement)25」の概念である。同概念は、2018年の『米国国家防衛戦略』の目標を実現するためのUSCYBERCOMの指針を示す『サイバー空間における優越性の達成と維持:USCYBERCOMのためのコマンド・ビジョン26』で示され、2018年以降の米国サイバー軍の運用ドクトリンに準ずる実質的な地位を占めてきた(以降、便宜的に「持続的交戦ドクトリン」と呼称)。関連する米国政府の公文書27や、概念の理論的支柱を提供した研究者達の先行研究28を紐解く限り、「持続的交戦ドクトリン」は次の2点の特徴を持つ。

第1には、「持続的交戦ドクトリン」は、国家の関与を背景とする攻撃グループの動向分析・対処の枠組を「キャンペーン」単位で捉えている29。APTアクターによる攻撃キャンペーンは単発の攻撃を超えて、中長期的な継続を通じた累積的(cumulative)な悪影響を各国の安全保障や経済社会に及ぼすことを認識し、防御側もこれに様々な手段で対処し、攻防双方の永続的な「競争」を前提に、相手に対する自身の優位を維持し続ける必要性を説く30。

第2には、この「持続的交戦ドクトリン」を体現する近年のUSCYBERCOMによる様々なオペレーションは、防御的なものから攻撃的なものまで含めて多様な様態31を取りつつも、いずれも、「攻撃者または攻撃キャンペーン」の脅威を減ずるための「対抗キャンペーン」の一部と位置付けることができる。具体的には、様々な措置により、一義的には攻撃側の攻撃キャンペーンの目標達成の(一時的な)妨害(disrupt)を企図し、同時に、妨害の継続による相手方の累積的なコスト賦課(impose costs)も含めて、相手方の攻撃キャンペーンの「(継戦)能力の摩耗(degrade the capabilities and network of adversaries)」を試みる32。こうしたプロセスを通じ、(サイバー攻撃をゼロに出来ずとも)国家として許容し得ないレベルの重大な事案の発生のリスクを引き下げていくことに眼目があるとされる33。

まとめれば、「持続的交戦」ドクトリンの根幹には、先述した「攻撃キャンペーン」の単位に着目し、「攻撃者への対処」のために「攻撃キャンペーン」単位への対抗オペレーション(あるいは、その累積としての「対抗キャンペーン」)を展開することが織り込まれている。この点を踏まえて、以下では米国による対抗オペレーションの事例を見てみたい。

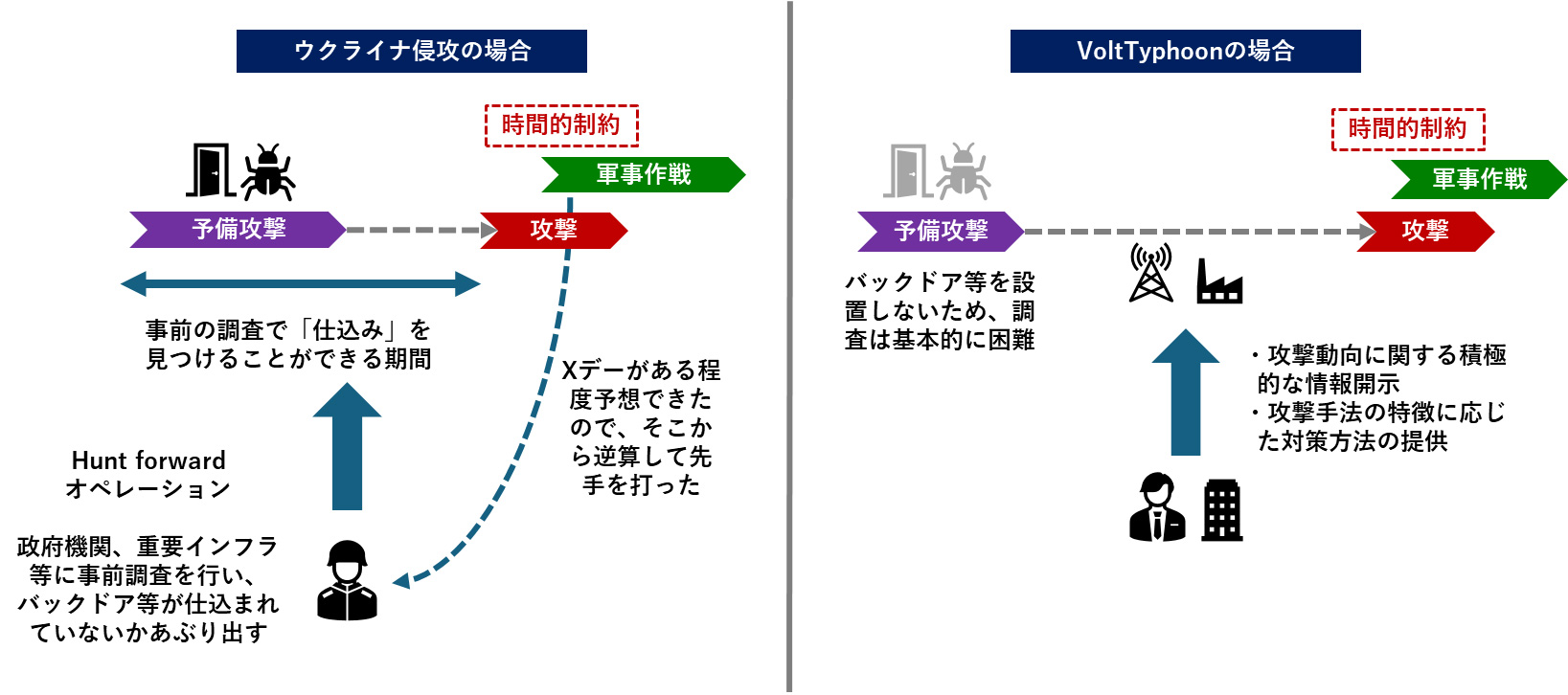

3.「有事」を意識した米当局の対抗キャンペーン:台湾とウクライナでの事例

2023年5月に米マイクロソフト社や米当局は、米国の重要インフラを狙う、Volt TyphoonによるAPTキャンペーンを公表し、注意を呼びかけた。この攻撃グループは将来想定される台湾有事など、有事(武力紛争)下での軍事作戦と連動した重要インフラシステムへの破壊活動を企図し、そのための侵入経路の開拓や有事にあわせた「再侵入」を行うものと分析されている。Volt Typhoonは少なくとも2021年頃から活動しているとされているが、その活動の最終目的はいまだ達成しておらず、これまでに確認された攻撃キャンペーンはある意味、長期的な攻撃キャンペーンの準備活動ともいえるのである。米当局側は2023年5月の注意喚起に加え、2023年末には攻撃インフラであるKVボットネットの活動への妨害を試み、2024年2月には改めて重要インフラ事業者等への注意喚起やアドバイザリー公開を行っている。

2022年のウクライナ侵攻では、その前後にて政府機関や重要インフラを狙った大規模なサイバー攻撃が度々行われたことがウクライナ政府を支援したマイクロソフト社34や、セキュリティ企業のESET社35などから報告されている。また、米サイバー軍は2021年12月の時点から現地に要員を派遣し、重要インフラシステムなどにおける侵害痕跡を探索する、Hunt Forward作戦を行っており、ウクライナ当局者がメディアからの取材に語ったところ36では、事前に調査した対象についてはその後深刻な攻撃被害が出なかったとされる。

この2つの米当局の対処は基本的に同じコンセプトで整理することができる。有事に連動したサイバー作戦は、ある意味、キネティックな通常軍事作戦側の要請により活動タイミングを「制限」されており、有事の「Xデー」がある程度予想される場合、そこから逆算して活動の存在を予想できてしまうのである。ウクライナでの対応では、米当局は2021年末の段階から翌2022年1月~2月の軍事侵攻の可能性をすでに示しており、かなり正確に「逆算」ができていたと思われる。他方でVolt Typhoonのケースでは、具体的な「Xデー」の日時はウクライナでのケースほど示されていないが、すでに活動が一部検出されたことで、注意喚起を発することが可能になったのである。Hunt Forward作戦のように標的となる可能性の高い組織の調査を行う直接的な対応や、将来予想される攻撃活動やその準備活動に関する注意喚起を呼び掛ける間接的な対応により、相手方の攻撃キャンペーンを妨害したり、仮に攻撃が本格化しても予め標的組織側の対策を強化しておくことで、遅滞戦術を採ることが可能になるのである。

図3:2つの攻撃キャンペーンの通常軍事作戦との連動による「制約」に着目した米側の対処

出典:各種公開情報から主著者作成

以上、米側の2つの対抗オペレーションを簡単に考察してみたが、他方で、有事と連動しない、平時からの情報窃取目的のAPTキャンペーンにはどのような対抗オペレーションが考え得るのか、また違う観点から次節では考察してみたい。

4.攻撃インフラへの直接対処オペレーション:TrickbotとVolt Typhoonの事例

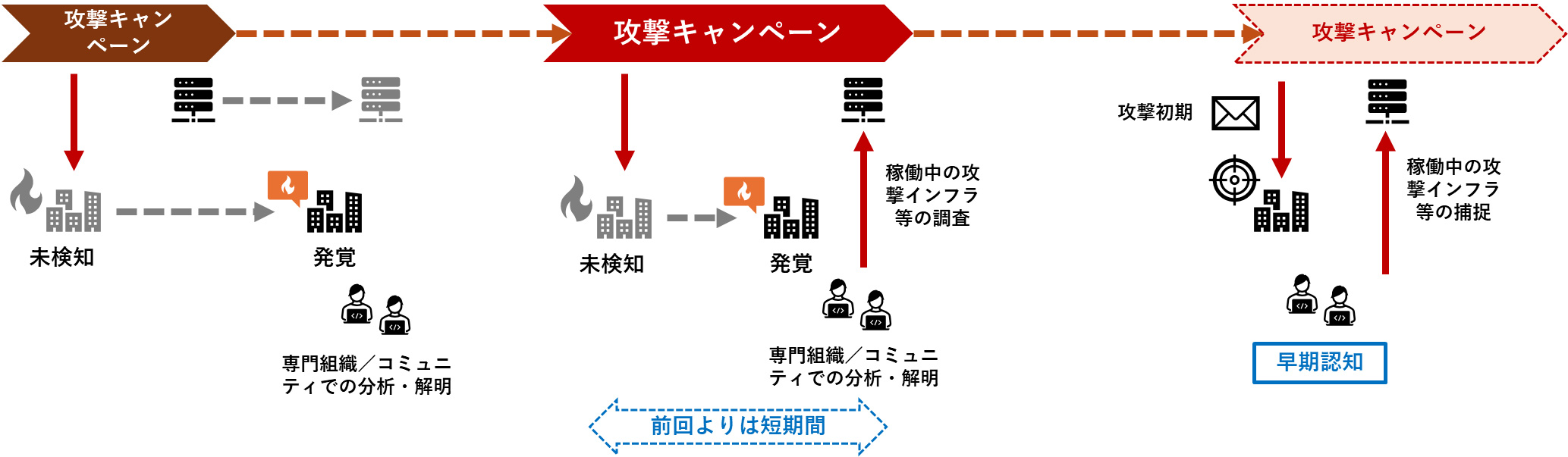

攻撃者側へのキャンペーン展開の能力を削ぐための直接的な「対処」としては、攻撃の実行者を逮捕することのほかに、攻撃インフラを使えなくさせること、攻撃者自身の操作環境をサイバー攻撃することが想定される。この中で現実的な解として、攻撃インフラへの対処が行われている。他方で、標的型サイバー攻撃は検知回避の戦術が多用され、また、ゼロデイ攻撃やサプライチェーン攻撃など、検知が困難な侵入経路を用いることもあるため、その攻撃を被害組織自身やセキュリティ専門組織が認知するまで相当の時間がかかってしまい、多くのケースでは、認知時点ではすでに攻撃キャンペーンは終了しており、攻撃インフラはすでに稼働しておらず、対処しようがないケースが大半である。

それでは、まったく対処のしようがないのかというとそういう単純な話ではない。先に述べた通り、攻撃キャンペーンは数か月~1年以上の単位で行われ、また、これが数年~10年あまりの間に何度も繰り返し行われるが、しかしながら、仮に最初の攻撃キャンペーンは完全に「見逃して」しまったとしても、この攻撃キャンペーンの分析を行うことで、次の攻撃キャンペーンはより速い段階で補足することができるかもしれない。そうなれば、稼働中の攻撃インフラを捕捉することができるようになり、攻撃インフラへの対処という直接的なオペレーションが実行可能となる。個別の事案、個別の攻撃キャンペーンだけに注目すれば、「早期に対処できた/できなかった」という議論にしかならないが、長期間にわたり断続的に行われる攻撃キャンペーンの束で捉えるならば、稼働中の攻撃インフラを捕捉し、対抗オペレーションを行える機会が得られるのである。

図4:攻撃キャンペーンの繰り返しと被害認知・分析速度の改善

出典:各種公開情報から主著者作成

2020年の米大統領選挙にあわせて、Trickbotのテイクダウンオペレーション37が行われたが、USCYBERCOMによる作戦も行われたのではないかと指摘されている。Trickbotの攻撃インフラに対して何者かが攻撃を行い、一時的に攻撃インフラの一部が麻痺する事象が観測されているが、これがUSCYBERCOMによる作戦によるものではないかと指摘されたのである。米側から公式見解は出ていないものの、米大統領選挙期間中にランサムウェア攻撃やAPTアクターの活動にTrickbotを使わせない、という目的を達成した作戦と評価することも可能である。Trickbotは2016年から稼働しており、攻撃活動を長期間追跡し攻撃インフラの構造を解明することができたために、こうした作戦が可能だったと考えることもできる。これに比べて、長くても数か月程度しか稼働しないAPTキャンペーンの攻撃インフラを捕捉することは困難にも思える。

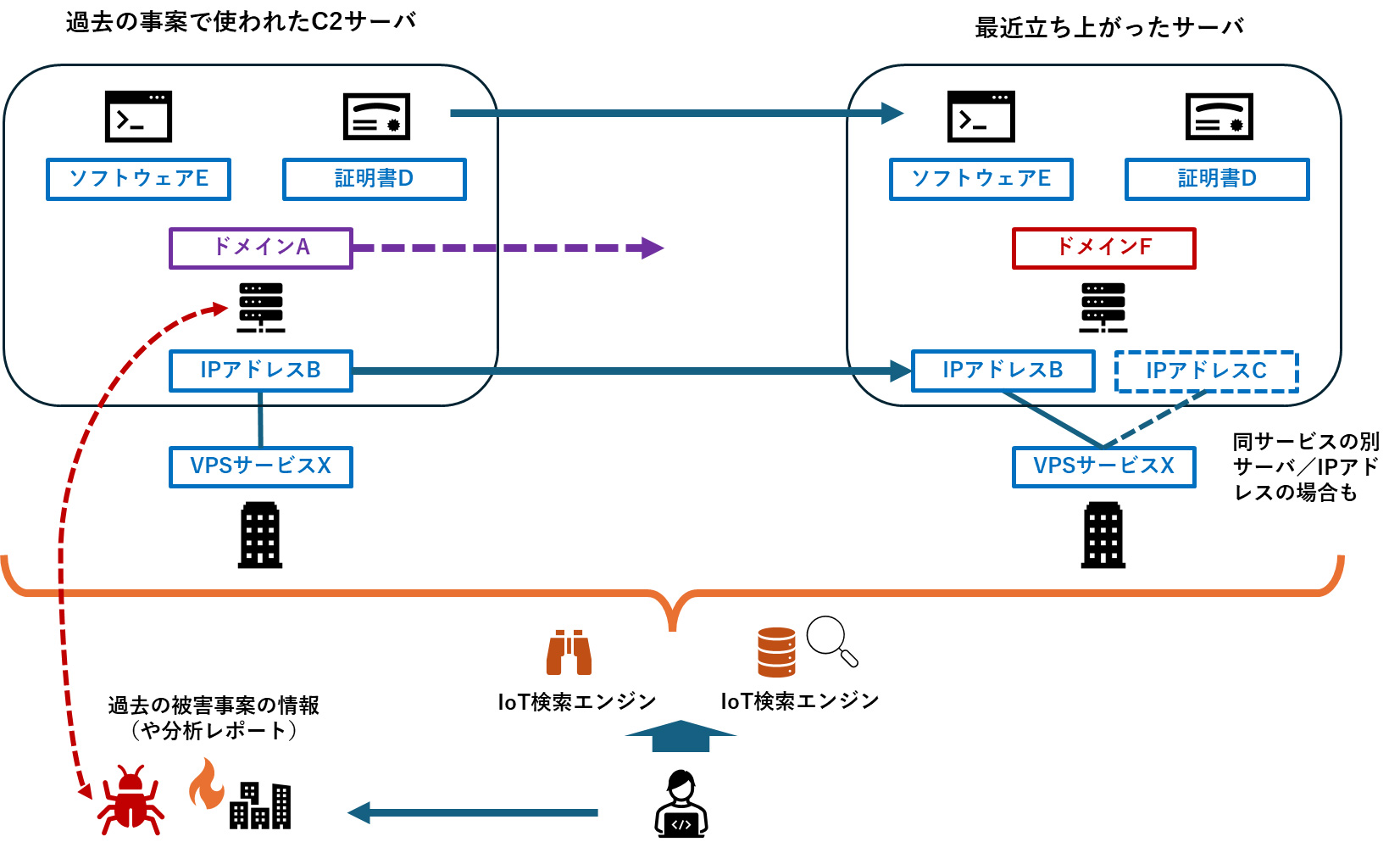

そこで、あらためてAPTキャンペーン固有の攻撃インフラの特徴について整理してみたい。2010年代にはAPTアクターのC2インフラを事前に探す調査が頻繁に行われていた。攻撃者側はドメイン/FQDNは標的毎、攻撃キャンペーン毎に変更するものの、サーバ自体やIPアドレスは使い回したり、あるいは、ドメイン/FQDNは使い回すが、IPアドレスだけは変更したり、また、サーバ上で稼働させるソフトウェアやSSL証明書を使い回すというように、攻撃インフラの構成要素について何かしらの「使い回し」を行う傾向が多かった。こうした外形上の特徴や変遷を長期間追跡することで、攻撃者の攻撃インフラ構築の傾向を把握することができ、同じ特徴を持つサーバが立ち上がった、攻撃キャンペーンの準備段階で攻撃インフラを捕捉することが可能だったのである。他方で、こうした手法を含め、攻撃者のアトリビューションが進むにつれて、攻撃者側も分析側のアトリビューション対策を取るようになり、最近ではこうした使い回し等を避けるようになっている。

図5:APTの攻撃キャンペーンにおけるC2サーバインフラ等の使い回し

出典:各種公開情報から主著者作成

ところで、攻撃者はC2サーバなどの攻撃インフラを使い回すほど、攻撃活動を早期に捕捉されたり、被害拡大防止のための情報共有活動を有効にしてしまうのであるが、なぜ「使い回し」をするのであろうか。攻撃者側の動機/事情を正確に把握することは難しいが、ひとつには、攻撃インフラを大量に整備・運用するコストの問題があるのではないかと筆者は考えている。攻撃インフラは立ち上げて終わりということではなく、攻撃キャンペーン中にメンテナンスなどが必要であり、マルウェアの開発・改良、標的組織への侵入、潜伏、情報窃取などの様々な準備/オペレーションと並行して攻撃インフラを運用するには、割り当てられるリソースにも限りが出てくる。また、検出を回避するために、初期侵入に使う不正アクセス元、マルウェアのDL元、遠隔操作するためのサーバと1つの攻撃で複数のC2を用いることが一般的であるため、仮に使い回しを回避しようとすると、10の組織を狙うために10のC2サーバを用意すればいいのではなく、その数倍のC2サーバを用意しなければならないのである。こうした事情から、C2サーバをある程度使い回す運用が一般化したと推測されるのである。

上記の通り、C2使い回しによる捕捉・情報共有による無効化をさけるために、サイバー犯罪グループなどはボットネットを運用することが多い。本稿では紙幅の都合で詳細な解説は省略するが、ボットネットは数百台以上の感染端末やサーバを多層構造のネットワークで構築することによって、捕捉性を下げたり、いくつかのC2サーバがテイクダウンされても、全体として稼働可能にする冗長性が高められている。こうした複雑・巨大なネットワーク/システムを構築・運用するためには膨大なリソースが必要になるため、サイバー犯罪グループにはこうした巨大ボットネットの構築・運用だけを行うグループが存在しており、ボットネットを攻撃インフラとして他の犯罪グループに「貸し出す」ことで収益を上げている。犯罪グループも自前で構築できないため、運用グループから借りることで、ボットネットタイプの攻撃インフラの恩恵に預かっているのである。

一方で、APTアクターもボットネットを利用する場合がある。直近ではVolt TyphoonがKVボットネットというボットネットを攻撃インフラとして使っていることが判明している。このボットネットは正規の企業が使っているSOHO向けルーターを数百台以上乗っ取って構成されており、使い回しを避けるためだけでなく、検知回避も狙っていたと思われる。KVボットネットを追跡していた、アメリカのISP企業、Lumen社のセキュリティチームによると、KVボットネットはVolt Typhoon以外の別のアクターも利用していたと思われ、運用・構築グループが別にいた可能性38をうかがわせる。

以上まで、使い回しの回避のためにAPTでもボットネットが使われる可能性/事例について解説したが、だからといって、2010年代のようなC2サーバの早期捕捉が困難になったということではない。Volt Typhoonが使っていたKVボットネットも活動当初は把握できていなかったが、2023年になり捕捉・解明され、2023年12月には米当局が一部のテイクダウンを実施している。攻撃キャンペーン単独でみれば捕捉が難しい攻撃インフラも、複数の攻撃キャンペーンを経た、数年単位のスパンで見ると捕捉・対抗措置が可能なのである。特にボットインフラのような巨大な攻撃インフラを攻撃者が使う場合、この構築・運用にも相当のコストがかかっていることから、1つの攻撃キャンペーンだけで使い捨てしない可能性が想定される。よって、長い眼でみれば、結局、ボットネットいう攻撃インフラを「使い回して」しまっていると考えることができるのである。

5.コスト賦課アプローチ:攻撃キャンペーンの妨害と継戦能力の摩耗

近年の米当局の対抗オペレーションの事例を踏まえつつ、改めて「持続的交戦ドクトリン」に象徴される、近年の米当局の「攻撃者への対処」の取組のキーワードの1つである「コスト賦課(cost-imposing)」(以下:「コスト賦課アプローチ39」)の含意を考察したい。

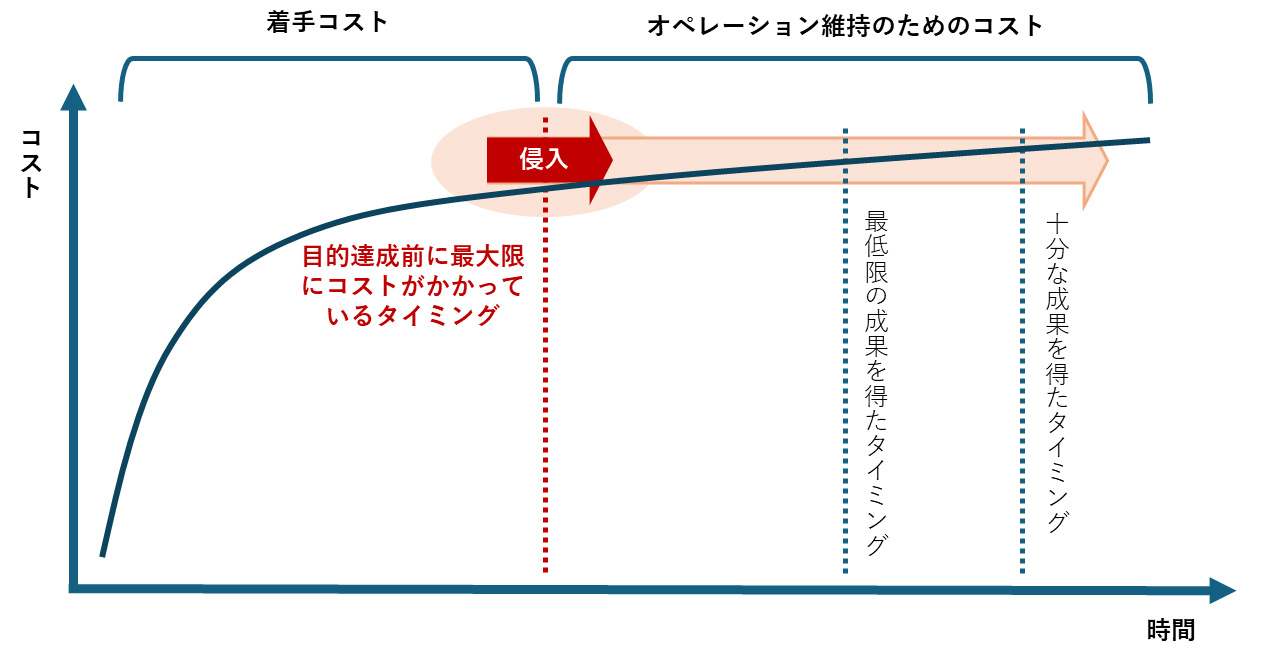

技術的な大前提として、サイバー攻撃の準備段階や侵害後の潜伏活動を捕捉することが難しい一方で、攻撃の初期段階、例えばスピアフィッシングメールの送付や特定製品の脆弱性を突くアクセスなどを認知できるケースがある。こうした攻撃初期の段階で情報共有や注意喚起が行われることで、攻撃の個別の成功率がある程度下がることが想定される。

下記図は、以上の前提を踏まえて、攻撃者側のひとつの攻撃キャンペーン単位の「コスト」を図示40したものである。マルウェア開発、サーバの調達、運用人員の稼働など、時間の経過とともに、準備コストや運用コストが蓄積されていくわけだが、基本的には攻撃着手までの準備段階のコストがもっともかかると筆者は考える。この攻撃初期の段階、つまりまだ攻撃目標を達成していない時点で、上記のような注意喚起等で攻撃活動が露見し、攻撃キャンペーンが失敗した場合、ここまでに準備したコストがサンクコスト(埋没費用:sunk costs)となってしまうのである。

図6:1つの攻撃キャンペーンにおける攻撃者側のコストと時間の経過のイメージ

出典:主著者作成

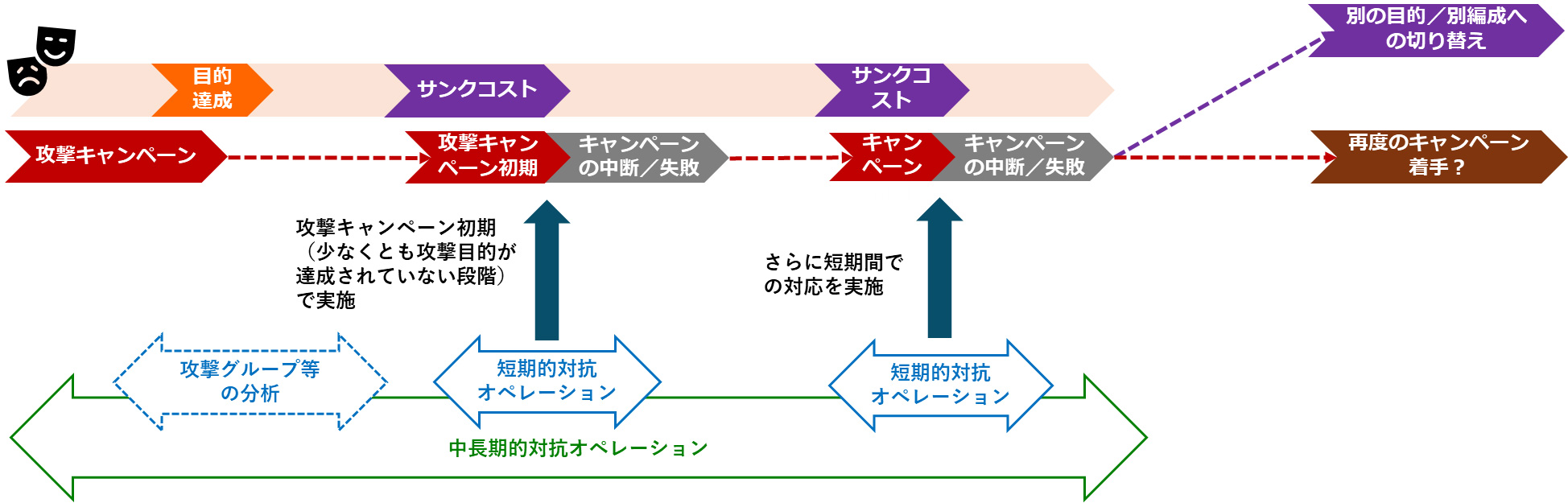

ここで強調しておくべきは、こうした「攻撃キャンペーン単位のコスト」に着目し、「攻撃者への対処」をめぐる理論を精緻化していく流れは、近年の学術研究でも見られ始めている点にある。代表的なものとして、近年のワーク(JD Work)41らによる「持続的交戦ドクトリン」の下での「(敵対者の)サイバー活動を妨げる対抗オペレーション([Disruptive] Counter-Cyber Operations)」の機能をめぐる先行研究群がある42。これらの先行研究を敷衍すると、攻撃キャンペーンの妨害やサンクコストの累積が、攻撃者の活動に対して作用するプロセス(作用機序)については、主には次の2つのパターンが想定されている。

1つは前述の通り、攻撃グループに対してキャンペーンに必要なツール・インフラの再調達等に必要な人員、資金、時間といった有形無形の資源の浪費を強いることで、攻撃キャンペーンの継戦能力を摩耗させる機能を持つ。様々な形での継戦能力の摩耗は、攻撃グループによる将来的な攻撃キャンペーンでのOPSECミス等を誘発するリスク43を高める、あるいは資源制約下での攻撃キャンペーンの展開規模の制約を強いる効果を持ちうることになる。具体的には、例えば攻撃キャンペーン初期のフェーズでC2サーバがテイクダウンされたり、妨害が行われたとしても攻撃キャンペーン全体が維持されるような冗長な攻撃インフラを用意したり、そもそもC2サーバに逆侵入されないように様々なセキュリティ対策や運用強化を行うようになれば、攻撃キャンペーンを準備するためのコストと時間がかかるようになり、高頻度で攻撃キャンペーンを繰り返すことができなくなるかもしれない。

もう1つは、(組織/要員間の)「摩擦(friction)の創出」と呼称される機序である。一般的には国家の情報機関や軍事組織の隷下にあるとされるAPTアクターは、実際にサイバー攻撃に携わる要員やキャンペーンの管理・統制を担う要員のほか、こうしたAPTアクターの攻撃キャンペーンの成果の利用者となる、様々な政策決定者や軍事作戦の立案に携わる幕僚が存在する。このとき度重なるキャンペーンの目標達成の失敗は、組織の指揮系統上に連なる上位者の視点からの能力への不信感を醸成する効果を持つ44。こうした組織の指揮系統の中でのAPTアクターの能力の確実性に対する疑義は、中長期的な攻撃キャンペーンの持続的運営や、その成果の利活用を妨げる作用をもたらし易い。

例えば一口にAPTアクターといっても、政府当局側の攻撃者への指揮統制構造や民間企業への委託/指示などの程度は多様となる。政府当局と委託された攻撃者の関係性の如何では、ある程度の目的達成をできないアクターは指示主体/背景主体との関係で攻撃活動を停止させる可能性も想定されよう。特に政府当局から民間企業が委託/指示を受けて攻撃キャンペーンを展開しており、この実行者(民間企業)には「競合相手」がいる場合45、攻撃キャンペーンの成功率が低ければ、いずれは競合相手に仕事を「奪われる」可能性が考えられるのである。

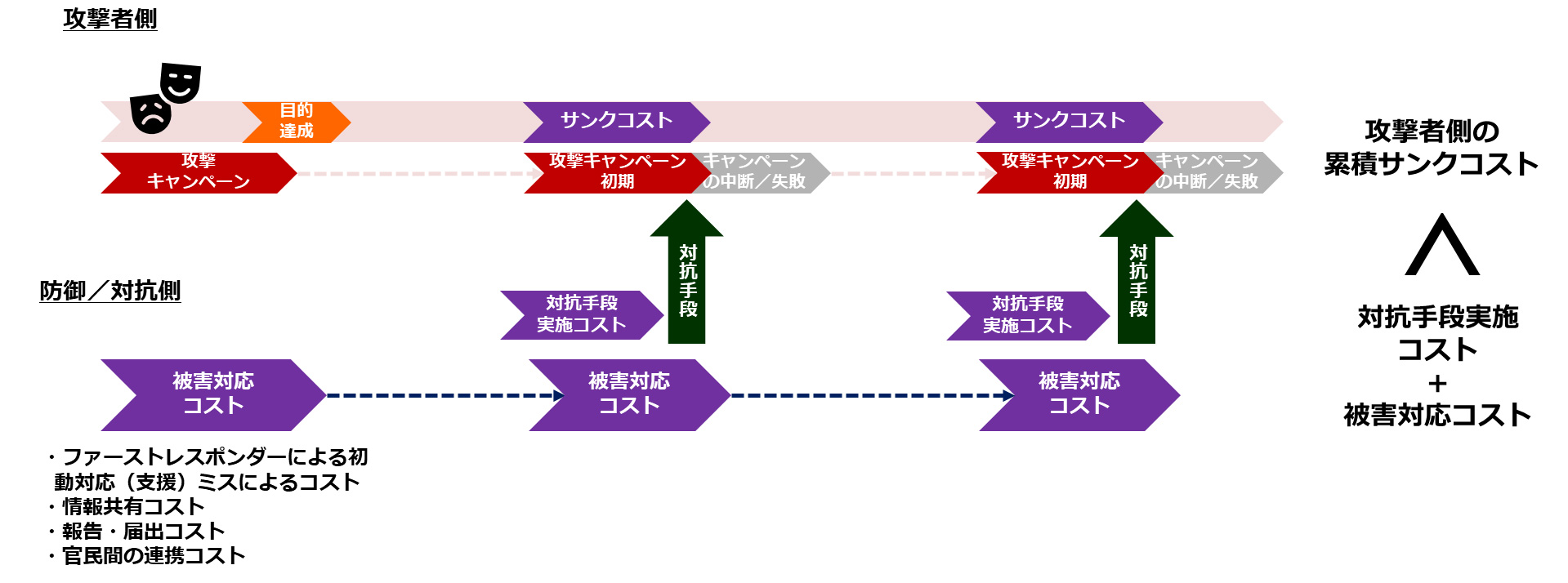

図7:対抗オペレーションによるサンクコストの累積と攻撃者側の行動変容の可能性

出典:主著者作成

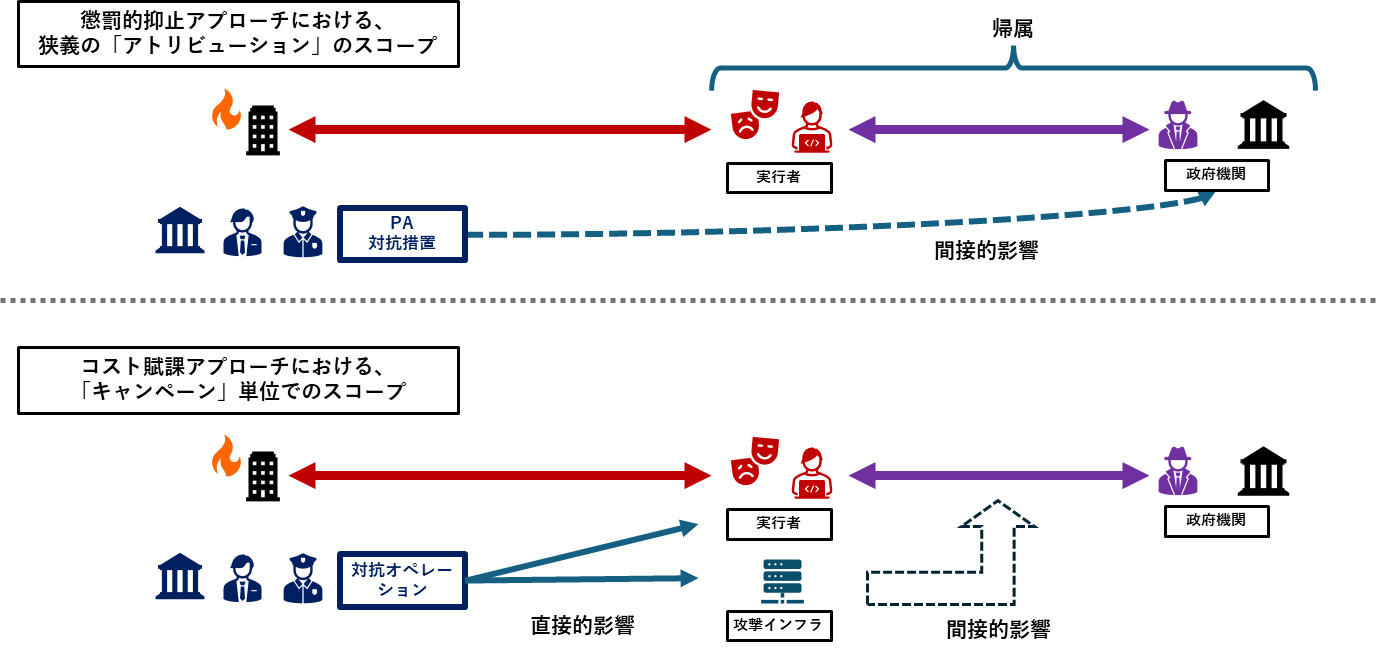

前述の「懲罰的抑止アプローチ」と「コスト賦課アプローチ」は、外形上は共に相手方への「コスト」を賦課する要請の面では共通するが、両者の間では「コスト」の捉え方と作用機序の想定が異なる。従前の「懲罰的抑止アプローチ」では、アトリビューションによる実行犯の特定とは、自衛権行使を始めとした追加的なコストの源泉たる政策対応のための事態認定の要件であり、かつコストの賦課対象は、実行犯の背景にいる特定国の政府機関やその意思決定者を想定する。言い換えれば「懲罰的抑止アプローチ」は、ある攻撃の実行国の特定と反撃を念頭に置く耐え難いコストの行使の脅しを通じて、相手国の政治指導者等の費用対効果計算という「意思」を左右し、行動変容を目指すアプローチといえる46。

これとは対照的に、「持続的交戦ドクトリン」に象徴される「コスト賦課アプローチ」における「コスト」は、一義的には攻撃者のキャンペーンを支える継戦能力や攻撃グループに連なる指揮系統の中での円滑な意思決定のプロセスにダメージを与えることが含意されている。これは相手方の攻撃キャンペーンの単位に着目し、その最終的な戦略目標の達成を妨げる中長期的な対抗オペレーションの累積による「(継戦)能力」の摩耗の継続・累積を重視する。つまり「能力」への対処を通じ、相手国の政治指導者等の「意思」の如何を問わず47、攻撃キャンペーンの目標達成を阻み続けることを目指す。

こうした「コスト賦課アプローチ」のもたらす中長期的含意については様々な論争が存在するが、これまでの学術研究の蓄積も踏まえた幾つかの演繹的な仮説としては、次のような点は指摘することができよう。第1に当然ながら、防御側の対応に適応し、攻撃者が攻撃キャンペーンを展開するためのツール・インフラの抗堪性を向上させることや、前述のように攻撃者が「交代」する例もある。この点、戦略目標を達成する断固たる決意と豊富な資源を有し、状況の変化に適応しうる余力を備えた国家やその支援を受けたAPTアクターが、その攻撃キャンペーンを「永続的に停止」することは考え難いことは、今日までの米国の状況を見ても明らかであろう。

第2に、一方で「攻撃者への対処」と「被害者へのアプローチ」の両面を含みうる中長期的な対抗キャンペーンは、攻撃者側の継戦能力を削ぎつつ、同時に攻撃キャンペーンの展開のハードルを従前より引き上げる。現時点では仮説に留まるが、ここで攻撃者側の人材や時間といった「資源の有限性」と、攻撃国の意思決定者の「主観」からなる(サイバー攻撃の)「政策・軍事的手段としての信頼性」の問題を加味すると、次の機序を想定しうる。

例えば、防御側による検知回避と継戦能力の維持に必要な攻撃ツール・インフラの抗堪化の工夫は、その要請に適応する追加的な時間・労力・費用を攻撃者側に強いるほか、特にVolt Typhoonのような「有事」への準備を念頭に置く攻撃キャンペーンの場合、有事のまさに「Xデー」まで能力を温存するOPSEC上の所要から、達成可能な目標や標的をある程度絞り込む必要も生ずる。こうした蓄積により特定国・地域での戦略目標達成のための攻撃キャンペーンの展開の障壁を高くし続けることで、それを乗り越えられる練度を備えた攻撃グループの母数や攻撃可能な標的の範囲を、特定国・地域全体で絞り込む(制限する)効果が期待できる48。

また前述の「(組織/要員間の)摩擦の創出」の観点からは、攻撃キャンペーンによる目標達成までの費用・所要時間の増大や目に見える失敗率の上昇は、敵対国の意思決定者の「主観」としてのサイバー攻撃(能力)の政策手段/軍事的手段としての価値への疑念も創出しうる49。(実態の有無を問わず)意思決定者の「主観」として、有形無形の投資の割に成果が伴わない、あるいは「有事」の軍事的手段としては機能の不確実性が高過ぎる場合、各国の安保政策・軍事作戦の全体の中での「サイバー攻撃」の比重を限定し、(意思決定者の主観上)より確実性の高い、例えば通常戦力での軍事的オプションに依拠50するように促す51。この作用は、サイバー攻撃による非対称かつ低コストでの目標達成を許さず、より捕捉・対策され易く攻撃側が反撃されるコスト/リスクも高い物理的な軍事的行動を攻撃者に強いる52。また能力の摩耗と不確実性の増大は、武力紛争の初期段階で有用性の高い「サイバー攻撃」と、「通常戦力での軍事作戦」の連動を狂わせ、攻撃者側の事前の作戦計画の円滑な遂行を妨害/遅滞する効果も持ちうる53。

最後に、一連の機序の(サイバー攻撃への)「抑止(戦略)」への含意に触れたい。一連の想定機序は、冷戦期の抑止理論での敵対者への対兵力打撃やミサイル防衛等からなる「損害限定(damage-limitation) 」あるいは(相手方の能力への)「拒否戦略(denial strategy)55」に近い。一連の取組が結果的に「拒否的抑止(deterrence by denial)」に貢献するかの検討は本稿の紙幅を超えるが、このように「コスト賦課アプローチ」を捉えれば、従来各国が掲げてきた「抑止(戦略)」のナラティブとも矛盾しないといえる56。

図8:「懲罰的抑止アプローチ」と「コスト賦課アプローチ」のターゲットの違い

出典:主著者作成

6.結論:「国家の総力によるコスト賦課」を糾合する「ドクトリン」の必要性

本稿は「(攻撃)キャンペーン」の概念を整理した後、これまでの米国当局による「(サイバー)攻撃者への対処」の思想の変遷や具体的なオペレーションの事例を紐解きつつ、2018年以降のUSCYBERCOMの「持続的交戦ドクトリン」に象徴される、攻撃者を中心としたキャンペーンの展開能力に働きかける「コスト賦課アプローチ」の理論的整理を行った。

攻撃者も被害者も、双方が「キャンペーン」を継続するとの世界観に立脚する「コスト賦課アプローチ」は、伝統的な軍事の世界での「消耗戦(a war of attrition)57」に近い。より平たくいえば、「懲罰的抑止アプローチ」が「短距離走」とすれば、「コスト賦課アプローチ」は「マラソン」といえる58。2010年代後半に米国で生じた、いわば競争のルールをめぐる解釈の転換を、「サイバー攻撃側に決定的な打撃を与えられない妥協策であり、結果的に消耗戦という現実を強いられた」と否定的に捉えることもできるが、他方で「競争のルールの理解により、初めて攻撃者側との対等な競争を行いうる」とも考えられる。

例えば、2014年に公的機関としては初めてパブリックアトリビューションを行った米司法省/米国連邦捜査局(FBI)の高官は、2010年代後半に入ると刑事訴追の公表が所謂「名指しによる非難」が目的であるとの俗説を否定したうえで、財務省による経済制裁指定や、同盟国・同志国と連携した攻撃グループのインフラ等への共同対処を含め、米国政府全体としての様々な攻撃者への対処によるコスト賦課アプローチを誘発する選択肢の1つであるとの説明を行っている59。この説明が象徴するのは、米司法省/FBIが、パブリックアトリビューションの効果を攻撃者への非難がコストになるとの想定に矮小化せず、むしろキャンペーンの公表に続く米国全体としてのサイバー攻撃者への対処でのコスト賦課アプローチを前提に、その触媒として司法省/FBIが持つオプションとしての刑事訴追の公表を位置付けている点にある60。

本稿で触れたUSCYBERCOMの「持続的交戦ドクトリン」は、2018年のトランプ(Donald J. Trump)政権下の国防省で成立したものだが、「攻撃者への対処」による「コスト賦課アプローチ」の思想は、前段で触れた近年の司法省/FBIのサイバーセキュリティ関連施策61はもとより、例えば今般のバイデン(Joseph R. Biden Jr.)政権下での『国家サイバーセキュリティ戦略』や『国防省サイバー戦略(要約版)』にも継承され、政権の党派性を超えた米当局全体の「ドクトリン」となりつつあるし、そこでは米当局の能力を触媒とした官民連携によるコスト賦課の取組の強化も強調されている62。これは見方を変えると、財務省の経済制裁指定やUSCYBERCOMによる攻撃者のインフラのテイクダウンから選挙干渉対策のための脅威情報共有の拡充まで、官民連携も含めて国家の総力を挙げて「攻撃者への対処」の取組の拡充を行う要請があり、多様なステークホルダーを糾合する理論的支柱として、本稿が解説した攻撃「キャンペーン」に着目した「コスト賦課アプローチ」が機能したということであろう。

2022年12月の『国家安全保障戦略』を筆頭とする戦略3文書の刊行以降、今日まで続く日本政府でのサイバー安全保障体制の強化の検討を経て、今後我が国でも「攻撃者への対処」のための様々なオプションの具体化に向けた政策的議論の加速が見込まれる。それらの検討に対して本稿の議論が持つ含意とは、個々の対処措置に注視するのではなく、官民の様々な組織が持つオプションを有機的に組み合わせ、中長期的に攻撃者側と競争可能な、理論的な支柱を備えた「ドクトリン」が必要となることにあろう。

補論:「攻撃者のプロファイリング」と「防御側のコスト軽減」の問題

本稿では攻撃「キャンペーン」に注目し、主に「攻撃者への対処」をめぐる米国当局の思想をめぐる先行研究や具体的な事例を基に、「コスト賦課アプローチ」の考察を行った。こうした本稿の分析の射程からは外れるため、以上6節の「本論」では含み得なかったが、「コスト賦課アプローチ」を議論する上で欠かせない2つの関連論点について、以下では「補論」という形で触れて行きたい。

第1に、「コスト賦課アプローチ」の時代における「アトリビューション」の意義の再検討である。「本論」の第5節でも若干触れたように、攻撃者の「コスト」は、攻撃キャンペーンの背景に、様々な人間と組織が関与する重層的なネットワークが存在することが前提にある。同時に、こうした攻撃キャンペーンのための人的・組織的なネットワークや攻撃のパターンの特徴は、特に国家を背景としたAPTアクターであれば、各国の固有の戦略目標や地政学的な文脈・国内の政治経済社会要因に応じても異なる。それゆえに、様々な攻撃グループの抱える固有の特徴や弱点のプロファイリングが、対抗オペレーションでも必須となる63。本稿では、2010年代の(パブリック)アトリビューションに重きを置いた抑止アプローチの限界を取り上げたが、その一方で10年近い官民間でのアトリビューションの蓄積が、APTアクターの活動原理を徐々に明らかにし、プロファイリングの基本となる分析方法/証拠の収集方法を編み出すことに貢献してきたことは間違いない。今後は、そうしたアトリビューションの方法論を「攻撃者側のコストの算定」のための手段としてどのように用いるかという視点も求められよう。

第2の、より本質的な論点は、「消耗戦」ないし「マラソン」を勝ち抜く上で、「防御側のコスト」をどのように軽減していくのかという問題である。先述の通り、「サイバー攻撃側に決定的な打撃を与えられないから、妥協策として、かつ、消耗戦的に戦うことになっただけなのでは」と否定的に考えるのか、「このようなパラダイムの採用によって初めて、攻撃者側との競争が可能になる」と考えるか、見方が大きく異なるだろう。しかし、いずれの見方にしても、我々防御側も累積的なコストを負う現実からは逃れられない。攻撃者との長きにわたる「消耗戦」を前提としても、そこで我々は相手方への優位を維持する必要があり、相手方に不利な消耗を強いつつも自身の消耗を減らす「持久戦」の思想が求められる。

現行の国内体制・制度では、攻撃被害の事後対応に重きを置いた、リスク行政的な体制・制度が組まれている。サイバー攻撃を起因とする個人情報漏えいや重要インフラサービス障害が発生した事案について国への報告を行わせ、再発防止を行政機関側が直接/間接的に監督していく仕組みである。こうした現状の国内体制/制度は基本的に被害のインパクトに応じた行政機関の対応基準/法令として整備されている。インパクトが大きいということは自ずと、大量の個人情報の保有、重要インフラサービスの運用というように、企業規模が大きな組織が対象となることが確率的に多くなるわけであり、社会的な関心の高さもあいまって、報道で取り上げられやすくもなれば、報道をトリガーとして国側も官房長官/大臣会見対応を行ったり、国会でも取り上げられやすい、というように「個別事案へのフォーカス」が再生産されやすい構造になっている。

サイバー攻撃被害組織は「叩かれやすい」と言われる。その背景として、上記の通り、国内の報告制度・行政として事案をキャッチアップするベースが、「被害により社会的に与えたインパクトの大きさ」基準であるため、必然的に、「被害公表・報告を行う組織≒顧客や社会に影響を与えて“しまった”組織」となってしまうからである。また、繰り返しの説明になるが、国内の行政機関の体制も、リスク行政として、「事故を起こした企業への指導」がベースとなっており、攻撃者側に向かわず、被害組織にその活動・関心のベクトルが極めて向きやすくなってしまっているのである。被害組織にとっては、原因の技術的調査だけでなく、被害公表、顧客・ステークホルダーへの通知・連絡、報道対応、複数の行政機関への報告等の対応と、膨大な対応コストと出費を負担することとなる。

個別事案へのフォーカスが強く、また、個別企業の責任を問う事後対応が強い以上、被害組織は組織外に(いかなる情報であれ)情報を出すことに強い抵抗感を感じざるを得ない。上記の通り、技術的情報の情報共有以外の対外対応に多くのリソースを割かなければならない現状ではなおさらである。現状の国内の攻撃対応体制下では、被害現場で見つかる脅威情報(攻撃痕跡、攻撃手法、攻撃動向に関する情報など)の流通にあまりにも摩擦とコストがかかりすぎている64が、その背景は以上のような問題点があるからである。また、ひとたび特定の業界/業種にスポットライトがあたれば、「対策の強化」ということで、所管省庁や警察などの行政機関のアプローチが集中し、情報の流通が極めて悪くなってしまうのである。

現状の「個別被害にフォーカス」してしまう対応体制/構造がそのままであれば、「次の攻撃キャンペーン」のための分析・追跡に必要な脅威情報が流通しづらいままとなり、いつまでも攻撃活動の「後追い」のままとなってしまうのである。確かに、1件1件の攻撃被害の影響を軽んじることはできないが、他方で、現状の制度に基づいた個別最適を行い、個々の案件をミクロな視点で取り上げれば取り上げるほど、防御側の内部調整コストがかかりすぎ、キャンペーン観点での対抗オペレーションという全体最適は成立しない。法制度上も、そして概念上も「被害」のあり方を根本的に変え、被害組織だけでなく、行政機関、専門機関、専門企業間の情報流通コストを大幅に下げなければ、攻撃キャンペーンに注目したコスト賦課アプローチを用いて、攻撃者と競争をしていくことは到底不可能なのである。

図9:攻撃者側のサンクコストの累積と防御/対抗側の対応コストの累積

出典:主著者作成

Profile

- 佐々木 勇人

- 政策研究部サイバー安全保障研究室 特任研究員

(本務先:一般社団法人JPCERTコーディネーションセンター 脅威アナリスト) - 専門分野:

サイバーセキュリティ

- 瀬戸 崇志

- 政策研究部サイバー安全保障研究室 研究員

- 専門分野:

インテリジェンス、サイバー・情報領域と安全保障、欧州の安全保障政策